palu

ezblog

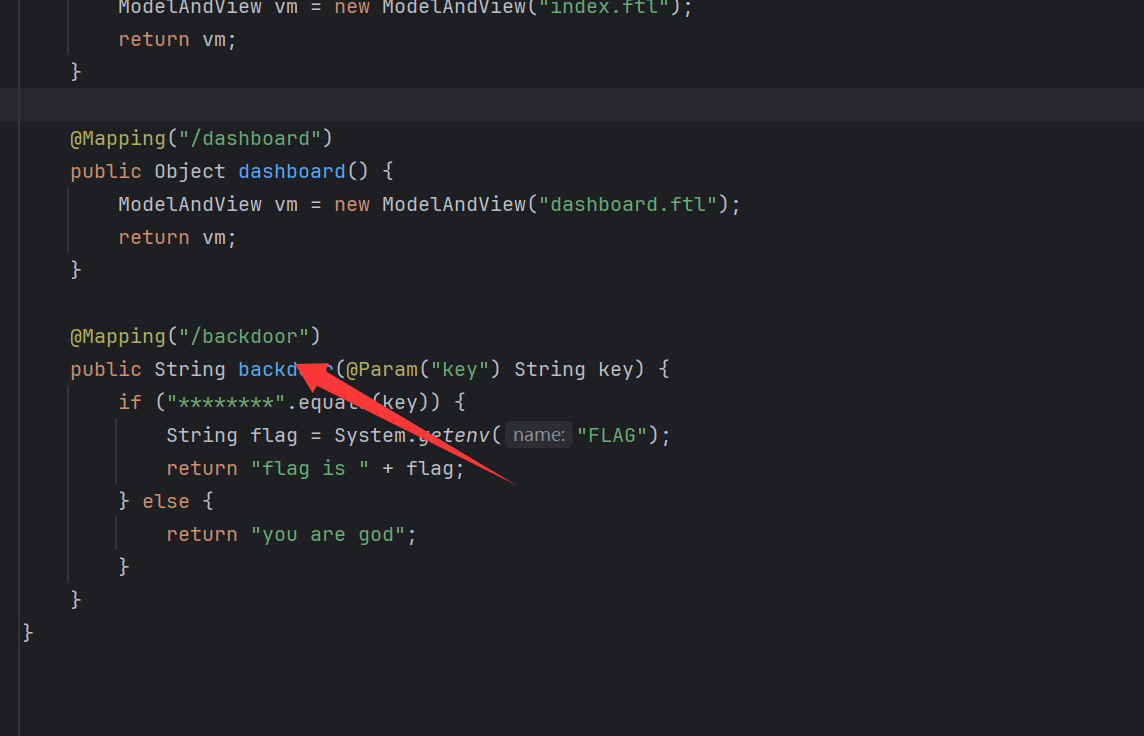

首先看源码可以看到

只要访问blcakdoor输入指定key就可以得到flag

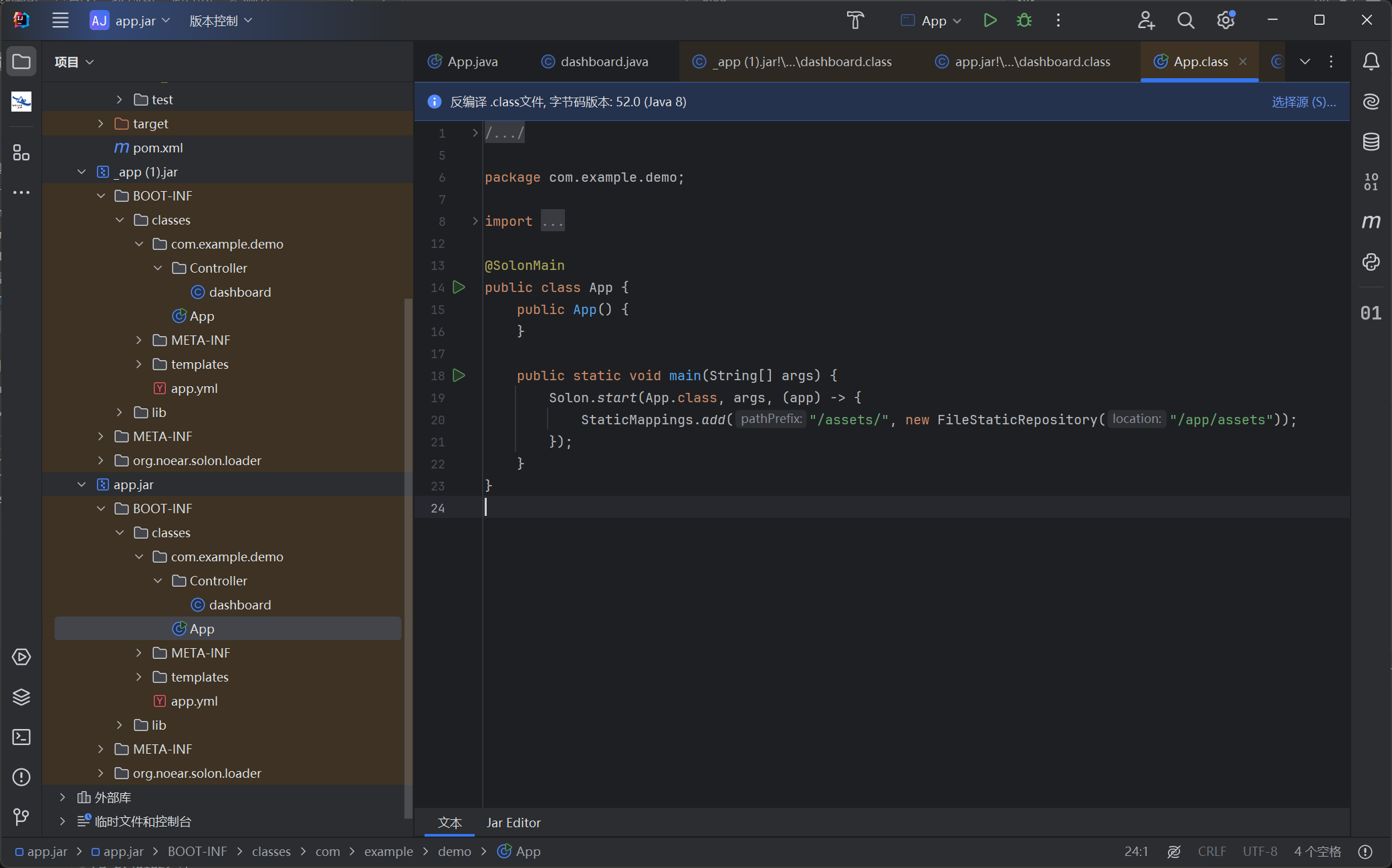

但是看不了有什么绕过逻辑,所以我看了眼app这个main类发现

指定了某个静态文件夹。这时候我想到会不会有静态目录穿越,所以就试了一下..%2Fapp.jar发现成功读取了

读取到app.jar也就知道了key,这题就结束了。

漏洞分析

出于好奇我就看了一些依赖发现这个是solon框架的,而且版本还不低,所以我在网上查了一下,发现在今年有个 CVE-2025-1584,

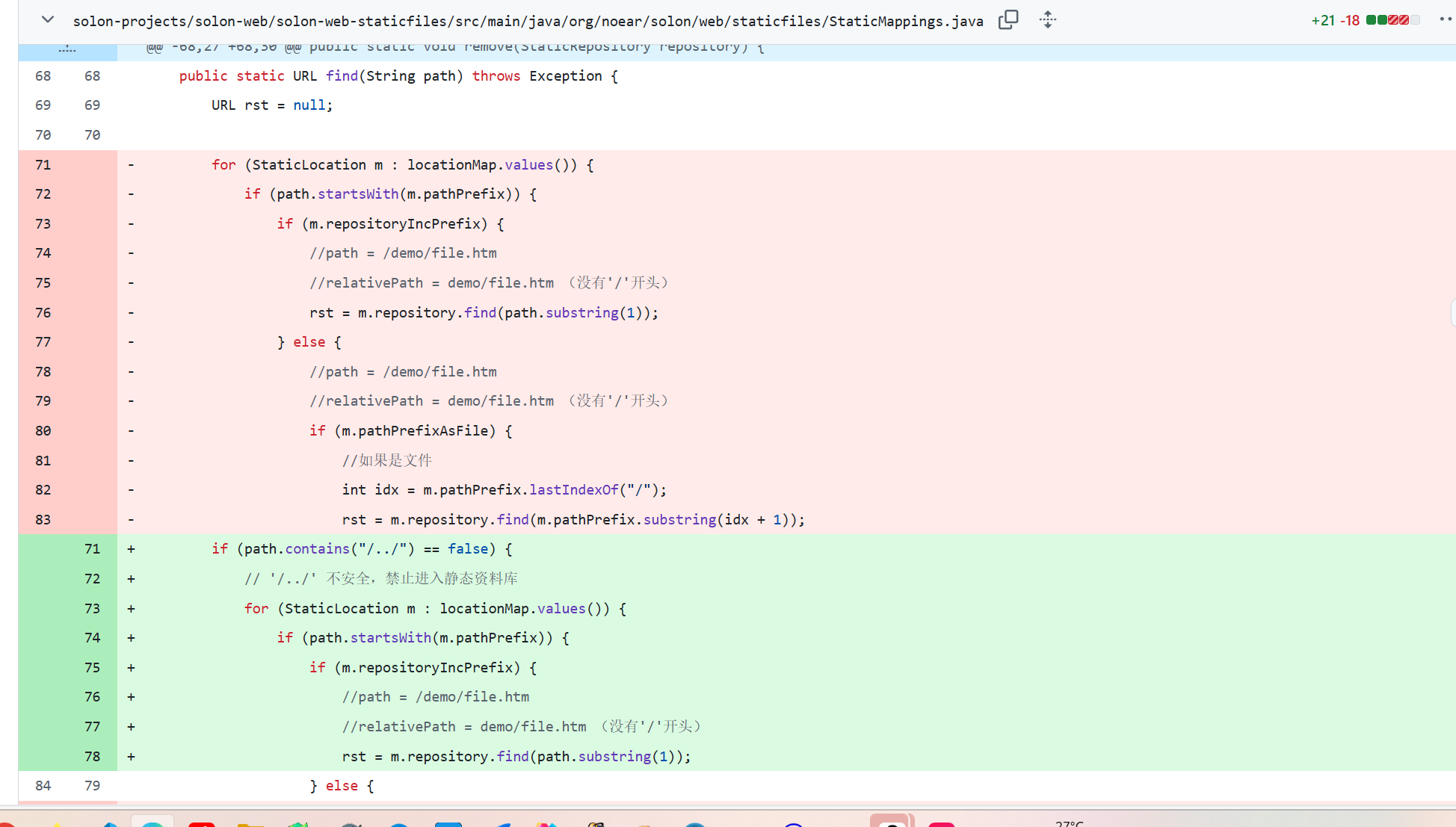

但是没有分析文章,所以就只好看一下代码改了啥自己分析了

我们可以看到其主要更改了solon-projects/solon-web/solon-web-staticfiles/src/main/java/org/noear/solon/web/staticfiles/StaticMappings.java的路径判断

检测了../来防止目录穿越。

3.08是没有检测的,当路径有../时也可以进入

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 L的博客!

评论